Resuelve tus problemas informáticos tu mismo.

Blog dedicado a aportar soluciones a nuestros problemas diarios con nuestros gadgets informáticos, esas maquinitas que nos permiten producir y mantenernos conectados con el mundo que nos rodea, cada vez más pequeño.

lunes, 1 de marzo de 2021

Porque mi móvil android ya no aparece en la lista de mis dispositivos?

Es frecuente que tras una pérdida o un robo de tu móvil android intentemos localizarlo con la aplicación de google , como ya sabéis permite localizarlo mediante el acceso a nuestra cuenta gmail, bloquearlo o emitir un sonido.

El dispositivo figurara en la lista pero si no tiene batería o no se conecta solo nos informara de la ultima conexión efectiva.

Qué ocurre si un día ya no aparece en nuestra lista? Dos posibilidades:

1/ El dispositivo fue restablecido de fabrica con otro correo.

2/ Google lo borro de la lista porque hace mas de 28 días que no se conecta.

En este último caso puede que todavía siga perdido.

jueves, 10 de julio de 2014

¿Tu Smartphone va lento y se para? ¿Tienes poca memoria? Solución: congela aplicaciones

El otro martes vi que mi móvil

de 2 años ya no podía abrir ni siquiera la agenda de teléfonos con fluidez y es

que cada día las aplicaciones engordan más y más, es el caso de WhatsApp o de

Facebook. Aportan nuevos servicios y

prestaciones pero ya no se pueden usar en móviles de menos de 512 MB de RAM.

¿Tengo que renunciar a

ellas para poder usar mi móvil con fluidez?.

La respuesta es NO.

¿Qué significa eso de

congelar (freeze) una aplicación? La idea es muy sencilla y se trata de

deshabilitar una aplicación en el sistema. La aplicación todavía se encuentra

en nuestro sistema ocupando espacio de almacenamiento, pero el sistema ignora

dicha aplicación, por lo tanto lo que si ganamos es memoria RAM. Este ahorro se traduce en una mayor prestación

del teléfono.

Todos los teléfonos viene

con una serie de aplicaciones que no se pueden quitar porque sonb de fabrica,

otras las instalamos nosotros como el Facebook pero son tan grandes que acaparan

la memoria RAM, otras son del sistema como Google Play pero solo las usamos

cuando queremos actualizar o instalar una nueva. El resto del tiempo se esta ejecutan

en segundo plano y acaparando nuestros preciosos recursos. Si la congelamos las

recuperaremos.

Para poder hacer esto

primero tendremos que Rootear nuestro móvil.

Rootear Android implica

instalar un código dentro de tu dispositivo para que tu puedas acceder al

sistema con todos los permisos sin restricciones, el procedimiento de Rootear

Android no cambia la versión de tu sistema operativo ni elimina datos o

aplicaciones, es un procedimiento seguro y puede revertirse fácilmente.

Rootear viene de la

palabra root que en sistemas basados en Unix y Linux se trata de el usuario

raíz con derechos absolutos para modificar o cambiar atributos de cualquier

archivo o carpeta, esto nos da acceso completo a las opciones de Hardware como

son el Audio, el GPS, Video, WiFi, etc, además de permitirnos ejecutar

cualquier programa.

Cada Marca y modelo tiene

su procedimiento, aquí no lo vamos a contar.

Para congelar las

aplicaciones hay muchas soluciones pero la que más me gusta es SD MAIN

Además de congelar es un excelente gestor de

archivos y limpiador de basura.

Hay varias funciones disponibles:

* El explorador es un completo gestor de

archivos, utilícelo para rastrear a través de sus archivos de Android.

* Puede utilizar el buscador si sabe qué

archivo está buscando.

* El Buscador de Cadáveres busca en su

dispositivo directorios/archivos inactivos y los compara con aquellos de la

lista de aplicaciones instaladas.

* El Control de Aplicaciones le permite

congelar, reiniciar y eliminar aplicaciones (incluso del sistema).

* El Limpiador del Sistema escanea su

dispositivo y filtra aquellos directorios que contienen archivos innecesarios.

¡Incluso puede crear sus propios filtros!

* Puede optimizar y contraer bases de datos

llenas para acelerar el acceso y liberar espacio.

* Mire sus archivos más grandes y descubra qué

es lo que ocupa todo el espacio.

* Encuentre archivos que han sido modificados

en los últimos X minutos.

Y más...

Actualmente hay 10 funciones disponibles en la

versión gratuita y adicionalmente se pueden desbloquear 2 al comprar e instalar

el desbloqueador.

El Unlocker también permitirá varias funciones

prácticas como vistas previas de imágenes.

En definitiva, podemos instalar todas las

aplicaciones que necesitemos y congelarlas,

después según las vayamos necesitando las iremos descongelando para

utilizarlas.

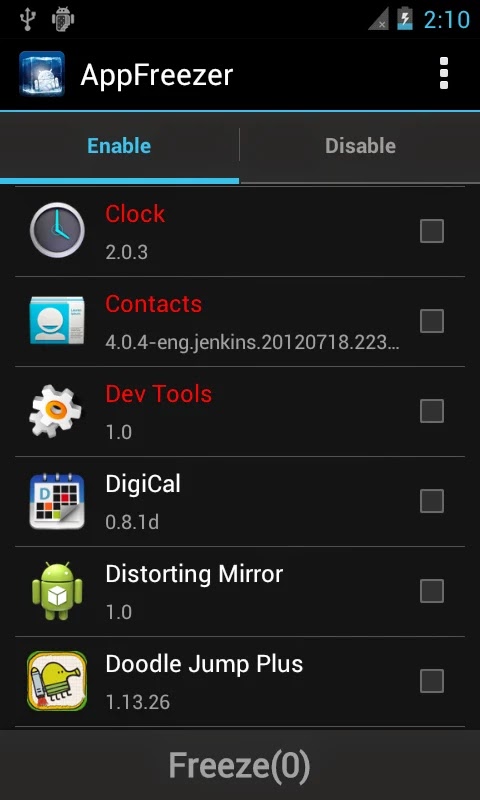

Otra más sencilla que solo hace esta función

es APP FREEZE

viernes, 28 de marzo de 2014

Office para Ipad

Microsoft Office permitirá el trabajo colaborativo a través de aplicaciones que correrán en la nube y los usuario podrán editar documentos desde cualquier dispositivo fijo o móvil

Satya Nadella, CEO de Microsoft anunció su paquetería Office para las tabletas iPad de Apple que correrá a través de la nube (Azure) y que permitirá mejorar el trabajo colaborativo tanto de usuarios como de empresas, ya que se podrá tener Word, Excel y Power Point, entre otras funciones de la 'suite', en cualquier dispositivo móvil, incluso con sistema operativo Android.

"En los próximos cinco o diez años la forma de los aparatos no será tan importante, sino de la unión del software y el hardware. La tecnología va a ser ubicua. Toda interacción humana tendrá una parte informatizada, con máquinas, aunque no las percibamos en medio. Un aparato que no está conectado a la nube, no sirve", señaló el directivo.

El nuevo consejero delegado de Microsoft explicó que este lanzamiento mejorará el trabajo colaborativo tanto en el mercado de consumo como en el profesional gracias a las aplicaciones que permitirán mejorar las actividades en cualquier lugar y la comunicación desde distintos puntos.

Nadella reiteró que Microsoft Office permanece como la paquetería más utilizada ya que supera los mil millones de usuarios en el mundo. Y ahora marca su evolución de las computadoras de escritorio a los navegadores, tabletas y móviles.

La iniciativa, según los cálculos más optimistas, le podría proporcionar a Microsoft entre mil millones y dos mil millones de dólares de ingresos adicionales en los dos próximos años. Según cálculos más realistas, ingresaría 400 millones.

martes, 25 de febrero de 2014

¿El fin de Watsapp?

¿Por qué la aman los usuarios?

Los primeros comentarios sobre la versión en español, que se ven en redes sociales y en las reseñas de la propia aplicación por parte de quienes la han descargado, son positivos y la califican como más estable y más rápida que Whatsapp.

En un primer uso, la aplicación parece ser un Whatsapp más, pero al explorarla, los usuarios se dan cuenta de que combina lo mejor de SnapChat, Line y Whatsapp.

Estos son los cuatro principales atributos:

1. Más liviana: Pesa la mitad de su principal competidor, lo que facilita su uso en celulares con poco espacio de almacenamiento y una descarga más rápida en cualquier tipo de conexión.

El tamaño de Telegram es de 9 megas mientras que Whatsapp requiere 17,8 megas de espacio disponible para descargarse en un iPhone.

2. Chat secreto: Telegram incluye la opción de envío de fotos que se autodestruyen en el tiempo que determine el usuario, como lo hace hoy SnapChat.

Basta con entrar al nombre de un contacto y elegir la opción de chat secreto que no queda almacenado en los servidores, no permite reenvío de mensajes y permite la autodestrucción para no dejar rastros.

Una vez dentro del chat secreto, tocando la imagen del amigo con quien se chatea, se puede activar la autodestrucción de fotos y definir el tiempo en el que puede estar disponible la imagen: desde 2segundos hasta una semana.

3. Chat en la tableta: Contrario a Whatsapp que de momento solo puede usarse en un celular, Telegram funciona alternativamente en una tableta, pero siempre, vinculada con un número celular.

4. Agregar imágenes: Telegram permite desde la misma aplicación, buscar imágenes en internet para enviarlas en una conversación directamente, algo que no ofrece Whatsapp.

¿Mayor ansiedad?

Sorprende que Telegram haga especialmente énfasis en la última vez que se conectó un usuario. La aplicación muestra desde la lista de contactos, cuándo fue la última vez que estuvo activo en el chat, cualquier usuario.

Una de las funciones más criticadas de Whatsapp y que más conflictos crea entre los usuarios, es el indicador de los dos chulos que muestran supuestamente, a qué hora se leyó el mensaje.

Pues bien, la función de Telegram puede generar aún más ansiedad porque incluso sin un chat activo, y sin abrir un contacto en particular, muestra la actividad de todos.

Del amor al odio

Facebook tiene más de 1.200 millones de usuarios en el mundo. Los usuarios alegan que están saturados del exceso de información y temen por la privacidad de sus datos. Sin embargo sigue siendo la red social más popular del mundo.

Desde que se supo que Whatsapp es ahora parte de Facebook, las redes sociales están inundadas de comentarios de rechazo por la adquisición ya que temen que se dañe el servicio y que su información y sus conversaciones dejen de ser privadas. Comentarios paradójicamente publicados desde Facebook.

El amor que se veía en redes que los usuarios le tenían a Whatsapp, rápidamente se convirtió en rechazo y a su vez, en un respaldo hacia Telegram. En principio, sin un argumento justificado, solo una respuesta a un sentimiento que se hace viral en internet y al que millones de navegantes, simplemente se unen.

Luego, con el uso, los usuarios que exploran más la aplicación, encuentran diferencias y deciden con cuál quedarse.

¿De dónde salió?

Telegram es una aplicación de mensajería instantánea, muy similar a Whatsapp. Se lanzó una primera versión en inglés en agosto de 2013, y el 12 de febrero de este año, se lanzó la versión en español.

En menos de dos semanas se convirtió en la aplicación gratuita más descargada en App Store para iPhone, seguida de Line y relegando a un séptimo lugar a Whatsapp.

En Android, Whatsapp se mantiene en el número uno y Telegram es la quinta más popular en Play Store, según las estadísticas de las tiendas de aplicaciones de Colombia.

El concepto es el mismo de Whatsapp. Una cuenta vinculada con la línea telefónica para chatear con quienes tienen también instalada la aplicación.

Valores diferenciales

Aunque ambos servicios en la práctica son iguales, Telegram se compara a sí misma con Whatsapp y les promete a los usuarios desde el mismo momento de descarga, 8 atributos de producto, que coinciden con los comentarios de aprobación que los usuarios en español, han publicado en estas dos semanas de uso del servicio.

De esos ocho, destacamos cinco atributos que destaca a Telegram en su información mas no a Whatsapp:

1. Rapidez: Telegram asegura ser la aplicación de mensajería más rápida ya que sus servidores no están ubicados en un solo lugar del planeta sino que acude a centros de datos en diversas partes del mundo. Eso significa que los usuarios se conectan al servidor más cercano disponible: los usuarios de Colombia se podrían conectar a un servidor del mismo país o de un país vecino, en vez de que los datos viajen hasta Estados Unidos y luego regresar, por ejemplo.

También aseguran que los mensajes se comprimen al máximo para que el servicio fluya incluso en conexiones lentas como 2G.

2. Seguridad: Según Telegram, no quieren caer en la mala prensa y percepción que tiene hoy Whatsapp por fallas de seguridad, asique este es un aspecto prioritario.

3. Nube: Telegram asegura que todos los datos, mensajes y archivos que cursen en el chat, quedan almacenados en la nube para que los usuarios nunca los pierdan y accedan a ellos desde cualquierdispositivo.

4. Gratis y sin avisos: Un argumento que ha gustado a los usuarios ya que aseguran que no planean vender avisos ni cobrar por una suscripción. Hoy Whatsapp cobra desde el segundo año 99 centavos de dólar y los usuarios temen que se inserte publicidad por ser ahora parte de Facebook.

5. Privacidad: Telegram asegura que nunca se entregará los datos de los usuarios a terceros.

Alemania desaconseja el uso de WhatsApp

Apenas se leyó los términos del acuerdo entre Facebook y WhatsApp, el responsable de la oficina de regulación de la privacidad en las comunicaciones, con sede en Schleswig Holstein, emitió un comunicado en el que desaconseja a los alemanes utilizar WhatsApp para comunicarse a través de mensajes instantáneos.

La combinación en un mismo dispositivo móvil de WhatsApp y Facebook deja al usuario completamente desprotegido y quienes utilizarán sus datos a partir de ese momento no responden ante las leyes de protección europeas.

El director de esta oficina, Thilo Weichert, no tiene reparo alguno en llamar al boicot. "En la aplicación WhatsApp ni siquiera encontramos una declaración sobre política de protección de datos. Eso quiere decir que se reservan el derecho a disponer de los datos de los usuarios como les parezca mejor", advierte.

"Ademas, tras consultar a nuestros juristas, hemos constatado que este tipo de comunicaciones se encuentra en una intefaz problemática entre las telecomunicaciones y los medios de comunicación que dificulta en extremo la acción de la justicia, porque no hay una legislación específica al respecto", añade.

Basándose en la pronunciación del Colegio de Abogados de Alemania Nº 55/2013, aconseja evitar el uso de esa aplicación, a la que el especialista alemán Niko Härting apoda sin pudor "el Moloch de los datos", en referencia al demonio hebreo que exigía niños en sacrificio.

Lo cierto es hay un elevado número de usuarios de Facebook que habían decidido, ellos o sus padres, pasarse a WhatsApp para proteger sus comunicaciones, por tratarse de un entorno más cerrado que queda ahora de nuevo expuesto.

"WhatsApp es una forma insegura de comunicarse y tiene severos problemas de seguridad y privacidad", asegura el comunicado, que intenta además convencer a todos los usuarios para que utilicen herramientas que se atengan a las leyes de la Unión Europea.

"Ambas compañías se han negado a acatar las normativas de seguridad y de privacidad de datos establecidas por la UE y sus usuarios deben saber que están totalmente desprotegidos", dice Weichert.

Sugiere, concretamente, el uso de aplicaciones europeas como Threema y myEnigma, que sí se rigen por las políticas de privacidad y transparencia de la información de la Unión Europea y responden ante los tribunales europeos ante las infracciones que sean denunciadas, mientras que Facebook y WhatsApp tienen sus sedes en Estados Unidos, país en donde las leyes de protección de datos son bastante menos estrictas que en Europa.

Desde su punto de vista, la mínima posibilidad de una fusión de datos de WhatsApp con Facebook puede causar "problemas graves en el manejo de datos personales".

La política de privacidad de WhatsApp, según sus responsables, consiste en compartir información con otros proveedores de servicio y en usar información personal, ya sean datos de uso, cookies, IP, entre otros, con el objetivo de mejorar la calidad del servicio y generar la creación de nuevas características para mejorar la experiencia del usuario.

viernes, 31 de mayo de 2013

Fraude en las redes sociales, como te atacan.

Fraude en las redes socialesLos delincuentes podrían utilizar sitios de redes sociales para conectar con víctimas potenciales. Esta sección abarca algunos de los métodos y estafas más comunes para defraudar a los consumidores en las redes sociales.

El fraude podría abarcar más de una de las técnicas descritas abajo. Algunos tipos de fraude no están descritos aquí.

Robo de identidad

Los ladrones de identidad podrían asumir la identidad de un individuo con fines económicos. La información que los usuarios publican sobre ellos en las redes sociales podría facilitar que un ladrón de identidad obtenga suficiente información para robar su identidad. Los investigadores de Carnegie University Mellon publicaron un estudio en 2009 que demuestra cómo es posible predecir la mayoría, si no es que todos, los nueve dígitos de un Número de Seguro Social con información de los sitios de redes sociales y bases de datos en línea.

Los ladrones de identidad generalmente buscan la siguiente información:

Contraseñas Información sobre cuentas bancarias Números de tarjetas de crédito Información almacenada en la computadora del usuario, como contactos Acceso a la computadora de un usuario sin su consentimiento (por ejemplo, a través del uso de malware) Números de Seguro Social. Recuerde que la clave del robo de identidad es el Número de Seguro Social. Nunca provea dicho número con un sitio de redes socialesEstas son algunas de las técnicas de fraude con las que hay que tener cuidado:

Aplicaciones ilegítimas hechas por terceros. Estas aplicaciones "rebeldes" podrían aparentar ser similares a otras aplicaciones de terceros pero que están diseñadas específicamente a recopilar datos. Esta información podría ser vendida a profesionistas de marketing pero también podría ser útil para cometer robo de identidad. Estas aplicaciones podrían aparecer como juegos, cuestionarios y preguntas en un formato como "¿Qué tipo de persona famosa es usted?

Solicitudes falsas de conexión. Algunos estafadores podrían crear cuen

tas falsas en los sitios de redes sociales y después pedirle a otros que se conecten con ellos. Estas cuentas falsas podrían incluir nombres de gente real, incluyendo conocidos, o podrían ser inventadas. Una vez hecha la conexión, el estafador podría ver la información privada o restringida del usuario.

MalwareMalware (un programa malicioso) es un término que describe una gran variedad de programas que se instalan en las computadoras de los usuarios generalmente a través del engaño. El malware se puede multiplicar rápidamente a través de las redes sociales, infectado la computadora del usuario y después expandiéndose a las computadoras de sus contactos. Esto se debe a que el malware podría aparentar venir de un contacto confiable, y por lo tanto los usuarios tienen mayores probabilidades de hacer clic en los enlaces o descargar los programas maliciosos.

Algunas de las técnicas más comunes para la propagación del malware son:

URLs cortos, especialmente aquellos que aparecen en el área de actualizaciones o noticias de actualizaciones. Esto podría ocasionar que el usuario descargue un virus o visite un sitio que intente descargar el malware en su computadora. Mensajes que aparentan venir de fuentes confiables que invitan al usuario a hacer clic en un enlace, ver un video o descargar un archivo. Un email que aparenta venir del mismo sitio de redes sociales, en el cual solicita información o le pide al usuario que haga clic en un enlace. Aplicaciones de terceros que infectan las computadoras con el software malicioso, el cual se propaga a través de los contactos. Alertas falsas de seguridad. Estas son aplicaciones que se hacen pasar por un programa de protección de virus y que le informa al usuario que su programa de seguridad está caducado o que se ha detectado una amenaza.

Ingeniería socialExisten varios tipos de técnicas de estafas de ingeniería social que consisten en engañar a los usuarios a compartir información sensitiva. Esta sección describe algunas de las técnicas más conocidas.

Ataques de phishing o "pesca". Esto ocurre cuando alguien manda un correo electrónico, mensaje instantáneo o algún otro tipo de mensaje haciéndose pasar por una fuente confiable y solicitando información. Por ejemplo, un email podría aparentar venir de un banco. El mensaje le pide al usuario teclear su contraseña en la página falsa, o le pide al usuario que llame a un número telefónico ya que su cuenta está en riesgo de ser clausurada. Algunos browsers de Internet, como las versiones recientes de Mozilla Firefox y Internet Explorer, han tomado medidas para identificar a los sitios falsos.

Phishing con lanza es un tipo de ataque que aparenta venir de un colega, empleador o amigo y que incluye un enlace o algo para descargar. (Esto generalmente es el resultado de una cuenta secuestrada). Estos enlaces o descargas podrían ser maliciosos e incluir virus o sitios falsos que solicitan información personal.

El fraude podría abarcar más de una de las técnicas descritas abajo. Algunos tipos de fraude no están descritos aquí.

Robo de identidad

Los ladrones de identidad podrían asumir la identidad de un individuo con fines económicos. La información que los usuarios publican sobre ellos en las redes sociales podría facilitar que un ladrón de identidad obtenga suficiente información para robar su identidad. Los investigadores de Carnegie University Mellon publicaron un estudio en 2009 que demuestra cómo es posible predecir la mayoría, si no es que todos, los nueve dígitos de un Número de Seguro Social con información de los sitios de redes sociales y bases de datos en línea.

Los ladrones de identidad generalmente buscan la siguiente información:

Contraseñas Información sobre cuentas bancarias Números de tarjetas de crédito Información almacenada en la computadora del usuario, como contactos Acceso a la computadora de un usuario sin su consentimiento (por ejemplo, a través del uso de malware) Números de Seguro Social. Recuerde que la clave del robo de identidad es el Número de Seguro Social. Nunca provea dicho número con un sitio de redes socialesEstas son algunas de las técnicas de fraude con las que hay que tener cuidado:

Aplicaciones ilegítimas hechas por terceros. Estas aplicaciones "rebeldes" podrían aparentar ser similares a otras aplicaciones de terceros pero que están diseñadas específicamente a recopilar datos. Esta información podría ser vendida a profesionistas de marketing pero también podría ser útil para cometer robo de identidad. Estas aplicaciones podrían aparecer como juegos, cuestionarios y preguntas en un formato como "¿Qué tipo de persona famosa es usted?

Solicitudes falsas de conexión. Algunos estafadores podrían crear cuen

tas falsas en los sitios de redes sociales y después pedirle a otros que se conecten con ellos. Estas cuentas falsas podrían incluir nombres de gente real, incluyendo conocidos, o podrían ser inventadas. Una vez hecha la conexión, el estafador podría ver la información privada o restringida del usuario.

MalwareMalware (un programa malicioso) es un término que describe una gran variedad de programas que se instalan en las computadoras de los usuarios generalmente a través del engaño. El malware se puede multiplicar rápidamente a través de las redes sociales, infectado la computadora del usuario y después expandiéndose a las computadoras de sus contactos. Esto se debe a que el malware podría aparentar venir de un contacto confiable, y por lo tanto los usuarios tienen mayores probabilidades de hacer clic en los enlaces o descargar los programas maliciosos.

Algunas de las técnicas más comunes para la propagación del malware son:

URLs cortos, especialmente aquellos que aparecen en el área de actualizaciones o noticias de actualizaciones. Esto podría ocasionar que el usuario descargue un virus o visite un sitio que intente descargar el malware en su computadora. Mensajes que aparentan venir de fuentes confiables que invitan al usuario a hacer clic en un enlace, ver un video o descargar un archivo. Un email que aparenta venir del mismo sitio de redes sociales, en el cual solicita información o le pide al usuario que haga clic en un enlace. Aplicaciones de terceros que infectan las computadoras con el software malicioso, el cual se propaga a través de los contactos. Alertas falsas de seguridad. Estas son aplicaciones que se hacen pasar por un programa de protección de virus y que le informa al usuario que su programa de seguridad está caducado o que se ha detectado una amenaza.

Ingeniería socialExisten varios tipos de técnicas de estafas de ingeniería social que consisten en engañar a los usuarios a compartir información sensitiva. Esta sección describe algunas de las técnicas más conocidas.

Ataques de phishing o "pesca". Esto ocurre cuando alguien manda un correo electrónico, mensaje instantáneo o algún otro tipo de mensaje haciéndose pasar por una fuente confiable y solicitando información. Por ejemplo, un email podría aparentar venir de un banco. El mensaje le pide al usuario teclear su contraseña en la página falsa, o le pide al usuario que llame a un número telefónico ya que su cuenta está en riesgo de ser clausurada. Algunos browsers de Internet, como las versiones recientes de Mozilla Firefox y Internet Explorer, han tomado medidas para identificar a los sitios falsos.

Phishing con lanza es un tipo de ataque que aparenta venir de un colega, empleador o amigo y que incluye un enlace o algo para descargar. (Esto generalmente es el resultado de una cuenta secuestrada). Estos enlaces o descargas podrían ser maliciosos e incluir virus o sitios falsos que solicitan información personal.

Peticiones engañosas. Un sitio de redes sociales podría utilizar la ingeniería social para hacer sentir a la gente obligada a unirse. Esto ocurre frecuentemente cuando una persona se une a un sitio y (por lo general inadvertidamente) provee al sitio de redes sociales acceso a su lista de contactos. El sitio de redes sociales después manda un mensaje a todos los contactos, generalmente insinuando que provienen del individuo que se inscribió. Por ejemplo, ha habido reportes que Tagged.com manda correos electrónicos a los contactos de los usuarios notificando los que han sido "etiquetados". Estos correos dicen lo siguiente: " ¿Es tu amigo <nombre del usuario>? Por favor responda o <nombre del usuario> pensará que usted dijo no :(". El destinatario podría creer que esto es una invitación personal del usuario y sentirse obligado a unirse al sitio, a la vez compartiendo su información y quizás perpetuando el ciclo de peticiones.

Cuentas secuestradas. Una cuenta legítima podría ser secuestrada por un ladrón de identidad o por un programa malicioso con fines fraudulentos para publicar spam, propagar malware, robar información privada de los contactos o incluso pedir a los contactos que manden dinero. Un ejemplo típico es cuando una cuenta secuestrada manda mensajes diciendo que el dueño de la cuenta está en el extranjero y necesita urgentemente de ayuda. Se les pide a los contactos mandar dinero rápidamente. Un usuario podría no darse cuenta que su cuenta ha sido secuestrada por un buen tiempo. El ataque también se podría llevar a cabo través de una conversación de chat.

martes, 12 de marzo de 2013

Algunos consejos para "estirar" tu bateria en tu smartphone Android.

Los Smartphone tienen un gran inconveniente y es que Android se bebe nuestra bateria y se agota antes de llegar al enchufe más cercano. He aqui algunas recomendaciones para prolongar la energia a lo largo del dia.

La Sincronización

Un punto bastante importante: nuestros Android están sincronizando datos todo el tiempo, servicios como Twitter, Line, Facebook etc están todo el rato consumiendo batería, aunque no tengas ni una sola notificación en tu barra de estado.

En este punto lo que deberías de preguntarte es si de verdad necesitas saber que alguien se está tomando un café o tener el Widget de Facebook sincronizando todo el tiempo. Lo mejor es limitar la sincronización de las aplicaciones (estableciendo un tiempo entre sincronizaciones más grande) o directamente quitandolas o desactivandolas.

Los Widgets (cacharos).

Son muy bonitos y útiles pero suponen una carga innecesaria en la memoria RAM y en la batería. Si lo pensamos, la función de un widget es monitorizar una aplicación, y esta está corriendo en segundo plano todo el tiempo. Por si el widget no fuera suficiente, también tenemos una aplicación detrás que tiene un impacto mayor que el propio widget.

¿La solución? eliminar todos los widgets que sean prescindibles de nuestro escritorio. Aplicaciones de redes sociales que están todo el rato sincronizando etc.

Las propias aplicaciones.

Hay que tener muchísimo ojo con las aplicaciones de nuestro Android, ya sea el último juego de moda o un fondo de pantalla animado: todo está funcionando en segundo plano, y muchos de esos procesos son totalmente inútiles y consumen batería.

Además no sólo es cuestión de batería, sino que esos procesos campan a sus anchas por el sistema. Para poneros un ejemplo, ¿nunca habéis visto como Android envía y recibe datos mientras no tenéis ninguna aplicación abierta? Esto es a causa de un proceso en segundo plano, y podría, desde un punto de vista negro, estar enviando datos de todo tipo.

La solución sería, además de prestar atención a todo lo que tenemos en nuestro teléfono, desprendernos de las aplicaciones que no usemos y monitorizar/controlar las aplicaciones que tengamos instaladas.

Pantalla

Es la primera causa de que nuestra batería se reduzca considerablemente.

La solución pasa por bajar el brillo hasta el nivel más pequeño que nos resulte más cómodo. Reduce el tiempo de bloqueo de la pantalla, y utiliza un fondo estático.

La función WIFI.

WiFI: Activar la opción de que el WiFI se desactive al apagar la pantalla (En Ajustes>WiFi)

GPS o posicionamiento.

Aplicaciones como Foursquare, Google Places o Facebook usan mucho esta función y consumen bateria, no los tengas activado todo el rato, sólo cuando lo vayas a utilizar.

Suscribirse a:

Entradas (Atom)

.webp)